記事公開日

最終更新日

Mattermost×セキュリティ:クラウド全盛時代にオンプレ型チャットが再評価される理由

はじめに:Mattermostとセキュリティの重要性

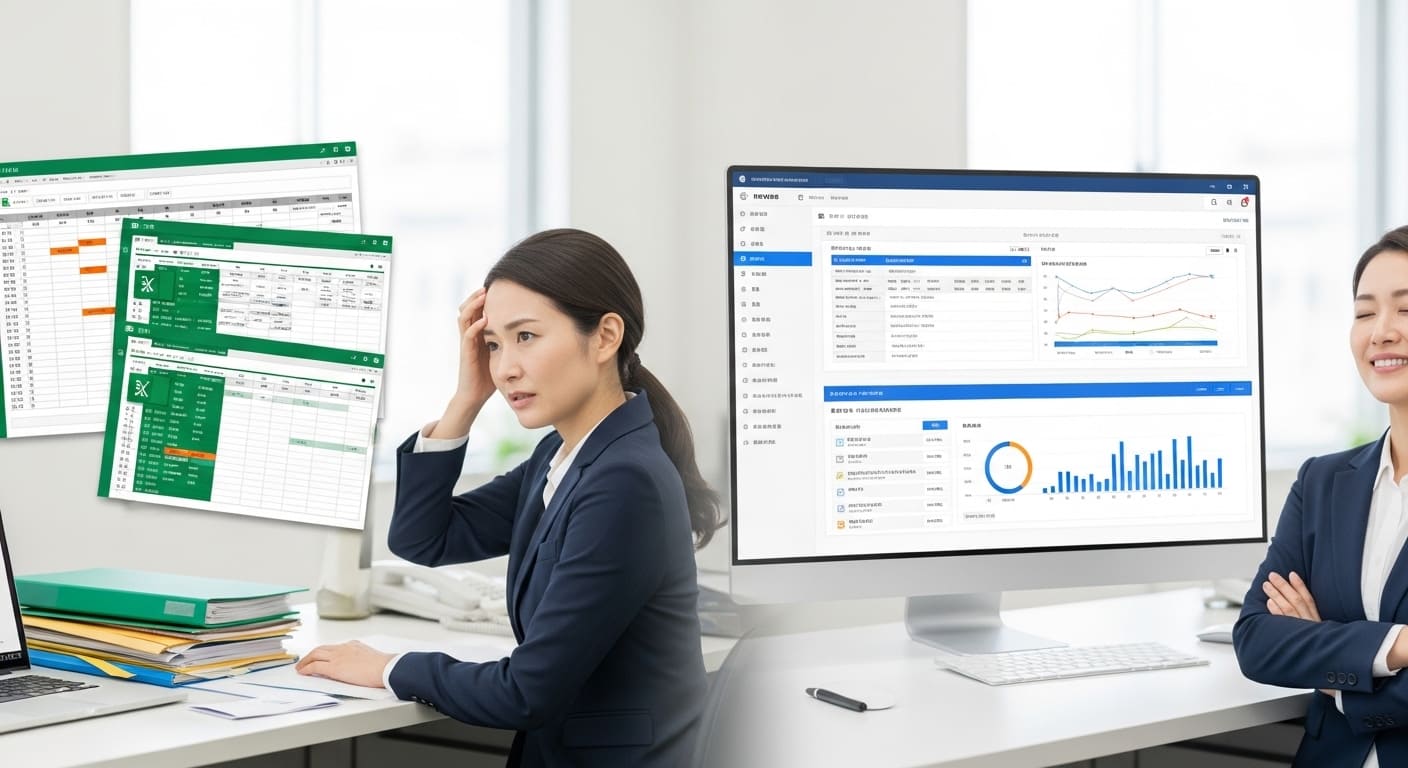

テレワークやDXの普及により、社内チャットツールはビジネスに欠かせない存在となりました。Microsoft Teams、Slack、Chatworkなど、多くの企業がクラウド型のチャットツールを導入しています。しかしその一方で、「重要な社内情報がクラウド上にあること」に対する不安や、「セキュリティ対策やログ監査の限界」に直面している中小企業も少なくありません。

特に近年は、サイバー攻撃や内部不正による情報漏洩が深刻な経営リスクとして捉えられるようになり、「もっと安心できる情報共有の仕組みを整えたい」というニーズが高まっています。

そうした中、再注目されているのが「オンプレミス型チャットツール」、なかでも**オープンソースで柔軟性に優れた『Mattermost』**です。本記事では、オンプレ型ならではのセキュリティ面の強みを掘り下げつつ、TeamsやSlackにはないMattermostの特長、導入事例、運用ノウハウをわかりやすく解説します。

なぜオンプレ型チャットが注目されるのか

ここでは、クラウド時代にもかかわらず、あえて「オンプレ型」を選ぶ企業が増えている背景を紐解いていきます。DXが進んでも、「守るべき情報」がある中小企業にとって、Mattermostのようなオンプレチャットは重要な選択肢になりつつあります。

クラウド依存への不安とオンプレ回帰の流れ

クラウドサービスは便利で手軽な反面、「どこにデータが保存されているのか分からない」「外部障害の影響を受けやすい」といった不安を抱える企業も少なくありません。特に、以下のような背景が、オンプレ回帰の流れを加速させています。

▼オンプレ型が再注目される理由

| 不安・課題 | オンプレ型の解決策 |

|---|---|

| クラウド事業者の障害による業務停止 | 自社内のサーバーで稼働 → 外部依存がない |

| サーバーが海外にあり、規制に抵触の恐れ | 自社で設置・運用 → データの所在地が明確 |

| 利用中のクラウドツールが突然仕様変更 | OSSベースのMattermostは自由に制御・維持可能 |

こうした中で、「データを手元に置きたい」「通信経路も自社で管理したい」というニーズに応えるオンプレ型チャットが見直されています。

自社で「データを守る」という発想

クラウドが主流の時代に、なぜ自社でサーバーを立ててまでオンプレ型を使うのでしょうか。その背景には、「守るべき機密情報が増えている」という事情があります。

たとえば:

-

取引先との重要な会話

-

顧客情報・個人情報

-

開発コードやノウハウ

-

経営に関わる戦略文書

これらの情報が、外部に漏れた場合の影響は計り知れません。

**自社でシステムを構築・運用することは、「情報防衛の第一歩」**とも言えます。

Mattermostを活用すれば、以下のような運用が可能です。

-

社内ネットワーク内のみでアクセス制限

-

VPN+ID/PW+2段階認証で多重防御

-

ログ保管ポリシーも社内で自由に設定可能

つまり、「チャットでのやり取りは便利にしたいが、セキュリティは犠牲にしたくない」という中小企業のニーズに、オンプレ×Mattermostはピタリと合致するのです。

情報管理ポリシーへの対応のしやすさ

中小企業であっても、業種や取引先によっては厳しい情報管理要件を課せられる場合があります。たとえば、以下のような例が挙げられます。

-

医療業界:患者データの厳格管理(医療情報ガイドライン)

-

製薬業界:GxPや21 CFR Part 11の対応

-

自治体・官公庁:クラウド禁止または特定業務での制限あり

-

食品・製造:トレーサビリティ確保と変更履歴管理

こうしたケースでは、一般的なクラウド型チャットでは対応しきれないことがあります。

Mattermostは、自社サーバー上に構築できることに加え、ログの保存先や期間も自由に設定できるため、これらの要件に柔軟に対応できます。

また、オープンソースであるため、独自のセキュリティ要件に応じたカスタマイズも可能です。

Mattermostが提供する「オンプレ×オープンソース」の強み

単に「オンプレ型チャットツール」と言っても、機能や運用の自由度はツールによって異なります。その中でMattermostが支持される理由は、次の3点に集約されます。

| 特長 | 内容 |

|---|---|

| オープンソース | ソースコードが公開 → 拡張・連携が自由にできる |

| オンプレミス対応 | 自社サーバー・クラウド・ハイブリッド、すべてに対応可能 |

| セキュリティに特化した機能 | ロール管理・ログ保存・IP制限・SSOなどを細かく設定可能 |

「専門チームがいない中小企業でも導入できる」「自社のルールに沿った情報共有ができる」ことは、他のチャットツールにはない強みといえるでしょう。

セキュリティ・コンプライアンス対応力の違い

多くの企業がクラウド型チャットツールを活用する中、セキュリティやコンプライアンスの観点からオンプレ型を選択する合理的な理由が存在します。特に重要なのは、「情報をどこまで自社で制御できるか」という点です。

ここでは、Mattermostが持つ構造的な優位性や法令遵守対応力、具体的にどの業界で効果を発揮するのかをご紹介します。

クラウド型ツールとの構造的な違い

まずは、クラウド型とオンプレ型の構造的な違いを整理してみましょう。

| 比較項目 | クラウド型(例:Slack、Teams) | オンプレ型(例:Mattermost) |

|---|---|---|

| データ保管場所 | 外部クラウド事業者のサーバー(国外含む) | 自社内または国内データセンターで運用可能 |

| 可用性 | ベンダー依存(障害時は復旧待ち) | 自社で復旧手順を確立可能 |

| カスタマイズ性 | 限定的(APIやBOTの範囲内) | ソースレベルで自由に設計・変更可能 |

| ログ管理 | ベンダー仕様に依存 | 自社基準で取得・保管・閲覧が可能 |

この点でMattermostは、物理サーバーの場所、保存形式、保持期間、アクセス方法すべてを自社で決定できるため、コンプライアンス遵守が非常にしやすくなります。

セキュリティインシデント時のリスクと責任

企業にとって最も恐れるべきは、「セキュリティインシデントによる情報漏洩」ですが、そのリスクへの対応力にも両者で差があります。

クラウド型ツールで想定されるリスク例:

-

ベンダー側の設定ミスにより、他社にデータが誤送信される

-

サービス提供側の障害でログイン不能、業務停止

-

外部攻撃を受け、情報流出 → 管理権限がないため対応が遅れる

一方、オンプレ型であればインシデント発生時に自社で即時対応できるため、リスクの最小化が可能です。

特にMattermostは以下の特徴を持ち、被害の拡大を防ぐ力を持っています。

-

自社ファイアウォールと統合

-

通信経路の完全制御(HTTPS/SSL)

-

監査ログの取得によるインシデント分析

つまり、自己完結型のセキュリティ体制を持てることが、オンプレ型の最大の魅力です。

コンプライアンス要件に即した設計ができる

近年、情報管理に関するコンプライアンス要件はますます厳しくなっており、以下のような規制への対応が求められます。

-

ISMS(情報セキュリティマネジメントシステム)

-

GDPR(EU一般データ保護規則)

-

電子帳簿保存法

-

プライバシーマーク制度

これらに共通する要件は「機密性・完全性・可用性の確保」「アクセス制御と証跡の保持」「情報のライフサイクル管理」です。

Mattermostでは、以下の機能がこれらの要件への対応を支援します。

-

細かなロール管理によるアクセス制御

-

操作履歴のログ取得と保存

-

ログイン認証の多段階化(SSO、MFA)

-

データ保存・削除ポリシーの柔軟な設定

これらの機能を使いこなすことで、高レベルなガバナンスと実務運用の両立が可能となります。

オンプレ型が有利な業界とは?

以下の業界では特に「クラウドNG」「高度な監査性」「高いセキュリティ性」が求められ、オンプレ型の導入が進んでいます。

| 業界 | オンプレ型が選ばれる理由 |

|---|---|

| 製薬 | GxP・FDA監査に対応するため、操作証跡と情報の完全な管理が必須 |

| 医療 | 個人情報保護法や医療情報ガイドラインにより、外部クラウドの利用が制限される |

| 自治体・官公庁 | セキュリティポリシーにより、特定用途でクラウド使用が禁止されている |

| 金融・保険 | 情報漏洩リスクの厳格管理、内部統制のためログ取得が義務化されている |

Mattermostの権限管理・監査ログ機能

オンプレミス型のMattermostが支持される理由のひとつが、情報統制と証跡管理のしやすさです。中小企業にとって、セキュリティを担保するためには「誰が、何を、いつ、どのように操作したか」を明確に管理できる体制が不可欠です。

ここでは、Mattermostが持つ強力な管理機能について具体的に解説します。

多階層のロール設定とアクセス制御

Mattermostでは、ユーザーの権限を複数の階層で細かく制御することができます。代表的なロールは以下のとおりです。

| ロール名 | 権限内容 |

|---|---|

| システム管理者(System Admin) | 全設定・ユーザー管理・ログ閲覧など全権限あり |

| チーム管理者(Team Admin) | 所属チームのユーザー管理・チャネル管理などを実施可能 |

| チャネル管理者(Channel Admin) | 指定チャネル内での管理操作が可能 |

| 一般ユーザー(Member) | チャットの閲覧・投稿など基本操作のみ |

-

部署ごとの情報アクセス制限

-

機密チャネルのアクセス制限

-

誤操作・権限濫用の防止

といった実践的なセキュリティ対策が可能になります。

たとえば、経営層のみがアクセスできる「役員専用チャネル」や、開発チームだけが投稿できる「ソースコード共有チャネル」なども簡単な設定で構築可能です。

操作ログ・監査ログで“証跡”を残せる

セキュリティの基本は「誰が何をしたかを記録に残すこと」です。Mattermostは、操作ログやアクセスログを自動で記録する監査ログ機能を標準搭載しており、以下のような情報を追跡できます。

▼取得可能な監査ログの例

-

ログイン・ログアウトの日時とIPアドレス

-

チャネルや投稿内容の作成・編集・削除の履歴

-

ファイルのアップロード・ダウンロードの記録

-

ユーザー追加・ロール変更の操作

これにより、次のような業務にも役立ちます。

-

内部不正の抑止・検出

-

監査対応(ISMS、ISO27001等)

-

トラブル発生時の原因調査・対処

たとえば、「あるファイルが突然消えていた」という問い合わせに対しても、監査ログを確認すれば操作主や時刻を特定できるため、迅速な対応が可能になります。

ユーザーの行動履歴も柔軟に取得・保存

Mattermostでは、単にログインや投稿の履歴だけでなく、ユーザーの操作行動を詳細に記録・管理することができます。

主な機能:

-

アクセスログのCSV出力(定期バックアップも可能)

-

管理者による特定ユーザーの行動追跡

-

API連携によるログ分析ツールとの連動(例:Elasticsearch、Graylog)

こうした履歴管理は、以下のような組織運営にとって大きな武器になります。

-

社内統制の強化:ポリシー違反の早期発見・対処

-

コンプライアンス証明:第三者監査での証拠提出

-

社員教育の材料:誤操作や不適切行動の傾向分析

つまり、Mattermostは単なるチャットツールではなく、“証跡のある安全なコミュニケーション基盤”として機能します。

カスタマイズ可能なセキュリティポリシー設定

Mattermostはオープンソースであるがゆえに、自社独自のセキュリティ要件に柔軟に対応できます。

たとえば、以下のようなポリシーを設定可能です。

| セキュリティ項目 | 設定例 |

|---|---|

| パスワードポリシー | 最小文字数、記号含む、定期変更など |

| ログイン認証設定 | ID/PW、SSO(SAML/LDAP)、MFA(二要素認証)の有効化など |

| IPアドレス制限 | 特定IP以外からのアクセスを遮断(社外アクセス防止) |

| セッション制御 | 一定時間操作がない場合の自動ログアウト |

| データ保持と削除ポリシー | ファイル・チャット履歴の自動削除、バックアップ保存の定期設定など |

中小企業であっても、「自社のセキュリティ基準に合ったチャット環境を構築したい」という要望に、Mattermostはしっかり応えてくれるのです。

セキュリティを強化する運用方法

いくらセキュリティ機能が優れたツールを導入しても、運用が適切でなければ効果は半減してしまいます。Mattermostを安全に使いこなすには、社内ルールの整備や技術的対策との組み合わせが重要です。

この章では、Mattermostのセキュリティを最大限に活かすための実践的な運用方法を紹介します。

社内ルールと運用体制の整備

まず最初にやるべきことは、「セキュリティを守るための人とルールの整備」です。技術対策よりも先に、以下のような基本方針を決めておくことが成功のカギです。

▼導入初期に整備すべき社内ルール

| 項目 | 内容例 |

|---|---|

| 利用者の範囲 | どの部門・職種までアカウントを付与するか |

| 情報の取り扱い区分 | チャット内でやり取りしてよい情報/してはいけない情報の明確化 |

| 運用ルールのマニュアル化 | ログイン方法・操作禁止事項・トラブル時の連絡先などを文書化 |

| 管理者の体制 | システム管理者の権限分担、定期的な運用見直しの実施 |

| 教育・研修 | 新入社員・パート社員にも基本操作と情報セキュリティをレクチャー |

また、「自社ルールに合った設定ができる」点がオンプレ型の強みです。ツールに合わせるのではなく、自社ポリシーに合わせてツールを最適化しましょう。

VPNやIP制限と組み合わせた安全設計

Mattermostは外部との接続環境も柔軟に構築できます。社外からのアクセスや遠隔勤務を許可する場合は、以下のような通信経路のセキュリティ強化を行うと効果的です。

▼通信セキュリティ対策の例

-

VPN接続の義務化:外部アクセスはVPN経由に限定し、社内ネットワークに準じたセキュリティを担保

-

IPアドレス制限:許可されたIP以外からのアクセスを遮断

-

HTTPS(SSL/TLS)通信:すべての通信を暗号化

-

ファイアウォール設定:Mattermostサーバーへの接続ポートを制限

これらの対策により、万が一アカウント情報が流出した場合でも、ネットワーク経路からの侵入をブロックすることが可能になります。

技術面での対策と、社内ルールの運用を組み合わせることで、より強固なセキュリティが実現できるのです。

SSOや多要素認証でログインを強化

セキュリティ上の弱点になりがちなのが「ログイン認証の甘さ」です。特に以下のような状況は要注意です。

-

同じパスワードを複数サービスで使い回し

-

退職者のアカウントが削除されていない

-

外出先から簡易ログインされる

Mattermostでは以下のような認証強化機能が利用できます。

| 機能名 | 内容 |

|---|---|

| SSO(シングルサインオン) | 社内AD/LDAPとの連携により、社内システムと統一した認証管理が可能 |

| MFA(多要素認証) | パスワード+スマホアプリ等の2段階認証でログイン |

| パスワードポリシー | 複雑なパスワード必須、定期変更、使い回し禁止などを強制できる |

| アカウント無効化 | 退職者や一時利用者のアカウントを速やかに削除・無効化可能 |

定期的なセキュリティレビューとアップデート

導入時だけでなく、運用を継続する中での点検・改善活動も重要です。Mattermostはオープンソースであるため、セキュリティアップデートも頻繁に公開されます。

▼定期的に実施すべき運用項目

-

ログ確認:アクセス履歴や操作ログを定期チェックし、異常を検知

-

権限見直し:部署異動・退職などに応じてロール設定を更新

-

セキュリティパッチ適用:バージョンアップや脆弱性修正を速やかに実施

-

バックアップ確認:設定・データのバックアップ状況とリストア手順の確認

-

社内教育の継続:新入社員向け研修、注意喚起メールの送信など

このような継続的な“運用保守”を行うことで、Mattermostを長期にわたり安全かつ快適に活用することが可能になります。

Mattermost導入企業のセキュリティ成功事例

ここでは、Mattermostを導入し、高いセキュリティ性と業務効率の両立を実現した中小〜中堅企業の事例をご紹介します。

現場の課題や導入の工夫、得られた成果を知ることで、より具体的なイメージを持っていただけるはずです。

製薬企業での導入事例:監査対応を自社完結

ある国内の製薬会社では、海外子会社との共同開発プロジェクトを進めており、GxP(Good Practice)要件や21 CFR Part 11などの厳格な監査対応が求められていました。

従来はメールベースでやり取りしていましたが、

-

情報の即時性がない

-

証跡管理が煩雑

-

添付ファイルの追跡が困難

という課題を抱えていました。

そこで導入されたのが、オンプレミス構成のMattermostでした。

導入ポイント:

-

監査ログ機能により、すべての操作履歴を自動保存

-

アクセス権限を細分化し、開発部門・品質保証部門の区別を明確に

-

チャネルごとに操作履歴をエクスポート可能に設定

結果として、監査対応の準備時間が50%以上短縮され、第三者監査でも高評価を獲得しました。

「チャットツールが“記録台帳”にもなる」と高く評価されています。

自治体での採用:クラウド禁止環境での活用

ある地方自治体では、情報セキュリティポリシーにより、行政情報に関するクラウドサービスの利用が原則禁止されていました。

そのため、TeamsやSlackなどのクラウド型ツールは使用できず、庁内の部門間コミュニケーションは電話やメールに依存していた状態です。

この自治体では、庁内のオンプレミスサーバー上にMattermostを構築し、以下のような工夫を行いました。

-

サーバーは庁舎内に設置し、庁内LANからのみアクセス可能に

-

チャネルを部門ごとに設定し、業務連絡・会議記録・ファイル共有に活用

-

監査要件に沿ってログを1年間保存

導入後は、電話業務が大幅に減少し、意思決定のスピードが向上。

さらに、「誤送信がなくなった」「情報伝達が正確になった」と現場からも好評でした。

IT部門がいない中小企業での成功例

IT専門人材が不在の小規模製造業では、以前から「情報が人に依存している」「何がどこで決まったのか不明」という課題を抱えていました。

外部のITサポート会社と連携し、Mattermostを中小企業向けLinuxサーバー上にシンプル構築。ポイントは次のとおりです。

-

インストールは支援会社が対応、社内では日常の運用のみ

-

ID/PWとMFAの2段階認証を導入し、安全なログインを実現

-

週次でバックアップとログエクスポートを自動化

導入後は、会議や朝礼の記録をチャットに集約することで「あとから見返せる」安心感が生まれました。

特に経営層からは、「チャットが業務日報のように使える」と高評価です。

情報漏洩リスクを減らした社内DXの成功

情報漏洩事件をきっかけにセキュリティ対策を見直した中堅の食品会社では、「クラウド型チャットからMattermostへの乗り換え」によって、社内コミュニケーションのセキュリティレベルが格段に向上しました。

以下のような取り組みが行われました。

-

すべてのファイル共有・会話はMattermostに限定

-

IP制限とVPN接続で社外アクセスは原則禁止

-

チャネルごとに参加制限とログ確認を定期実施

結果的に、「誰がどの情報にアクセスしたか」が明確になり、内部統制の強化と業務効率の向上を両立。

現在では、Mattermostが業務DXの“中核インフラ”として位置付けられています。

まとめ:Mattermostで実現する安全な情報共有

DX推進が進む中で、チャットツールの導入は避けて通れない課題です。

しかし、「クラウド=安全」とは限らず、情報を自社で守るという発想と体制構築がますます重要になっています。

Mattermostは、以下の点で中小企業にとって非常に有力な選択肢となります。

-

オンプレミスでの安全な運用が可能

-

自社ポリシーに合った柔軟なセキュリティ設計

-

証跡管理やアクセス制御による高いガバナンス性

-

業界別の法令やガイドラインにも対応可能

クラウド全盛の時代だからこそ、“自社主導で情報を守る”オンプレ型チャットの価値が高まっています。

「セキュリティ強化と業務効率化を両立したい」

「クラウドでは不安な情報も安心してやり取りしたい」

そんな方は、ぜひMattermostの導入を検討してみてください。

当社では、Mattermostの構築・導入支援からセキュアな運用設計まで、トータルでサポートいたします。

| お勧めのk関連記事 |

|---|

| Mattermost活用術:業務フローを効率化するチャンネル設計と運用ルール |

| なぜ今、ビジネスチャットが「業務基盤」になるのか?中小企業が見落としがちな導入のメリットと選定ポイント |